0x01 工具介绍

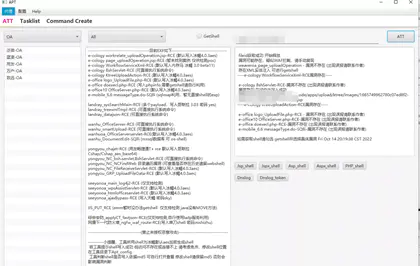

包括:泛微、蓝凌、用友、万户、致远、通达等多个高位漏洞。

workrelate_uploadOperation.jsp-RCE (默认写入冰蝎4.0.3aes)page_uploadOperation.jsp-RCE (暂未找到案例 仅供检测poc)BshServlet-RCE (可直接执行系统命令)KtreeUploadAction-RCE (默认写入冰蝎4.0.3aes)WorkflowServiceXml-RCE (默认写入内存马 冰蝎 3.0 beta11)logo_UploadFile.php-RCE (默认写入冰蝎4.0.3aes)OfficeServer.php-RCE (默认写入冰蝎4.0.3aes)doexecl.php-RCE (写入phpinfo,需要getshell请自行利用)messageType.do-SQlli (sqlmap利用,暂无直接shell的exp)(可直接执行系统命令)(可直接执行系统命令)(多个payload,写入哥斯拉 3.03 密码 yes)yongyou_chajet_RCE (用友畅捷通T+ rce 默认写入哥斯拉 Cshap/Cshap_aes_base64)反序列化rce (默认写入冰蝎4.0.3aes)(可直接执行系统命令)yongyou_NC_NCFindWeb 目录遍历漏洞 (可查看是否存在历史遗留webshell)yongyou_GRP_UploadFileData-RCE(默认写入冰蝎4.0.3aes)(默认写入冰蝎4.0.3aes)wanhuoa_OfficeServer-RCE(默认写入冰蝎4.0.3aes)jsp aes 默认密码密钥)可 os-shell)wanhuoa_OfficeServerservlet-RCE(默认写入冰蝎4.0.3aes)wanhuoa_fileUploadController-RCE(默认写入冰蝎4.0.3aes)(仅支持检测,自行开启ladp服务利用)seeyonoa_wpsAssistServlet-RCE(默认写入冰蝎4.0.3aes)seeyonoa_htmlofficeservlet-RCE(默认写入冰蝎4.0.3aes)密码sky)(直接执行系统命令)(默认写入冰蝎4.0.3aes):IIS_PUT_RCE (emm暂时没办法getshell 仅支持检测 java没有MOVE方法):综合安防_applyCT_fastjson-RCE(仅支持检测,自行使用ladp服务利用)密码:nishizhu)网御星云账号密码泄露

0x02 安装与使用

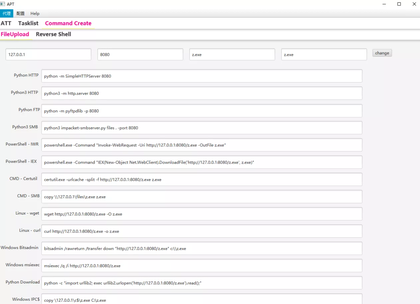

1、文件上传指令生成

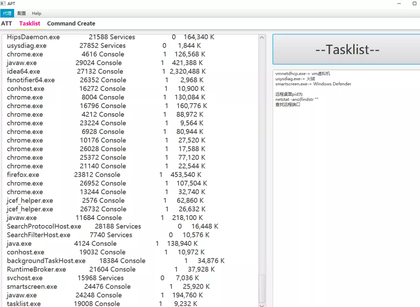

2、Tasklist敏感进程检测

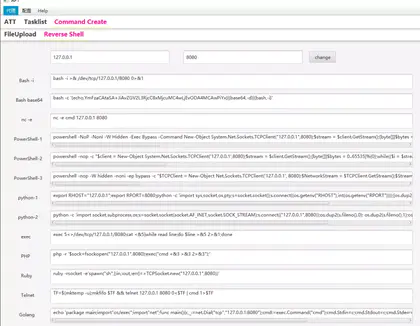

/3、33、反弹shell命令生成

0x03 项目链接下载

请加入交流群下载