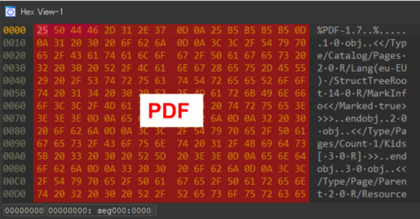

日本的计算机应急响应团队JPCERT分享了其检测到的一种新的攻击技术。2023年7月,JPCERT观察到该攻击技术并将之命名为“MalDoc in PDF”,该技术通过将恶意Word文件嵌入到PDF文件中来绕过检测。

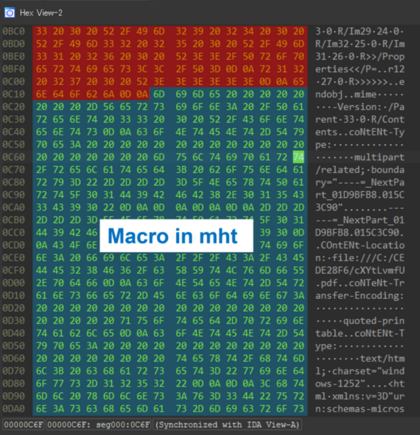

JPCERT采样的恶意文件是一个多语言文件,多语言文件指包含多种不同文件格式的文件,可以根据打开它们的应用程序解释和执行多种文件类型。在本例中,大多数扫描引擎和工具会将其识别为PDF,但办公应用程序可以将其作为常规的Word文档(.doc)打开。

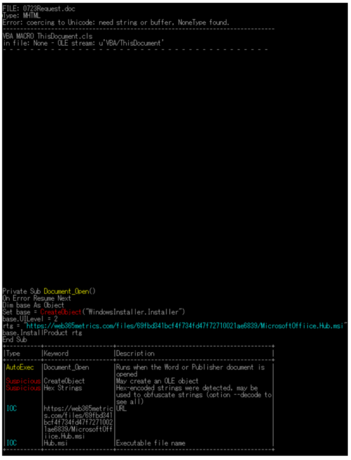

多语言文件在一种格式中可能看似无害,而在另一种格式中则可能隐藏了恶意代码,因此黑客通常使用这类文件来逃避检测或混淆分析工具。在这种情况下,该PDF文档包含一个带有VBS宏的Word文档,如果在Microsoft Office中将之作为.doc文件打开,则会下载并安装一个MSI恶意软件文件。

“MalDoc in PDF”作为攻击手段的主要优势是能够逃避传统PDF分析工具(如“pdfid”)或其他只检查文件外层(即合法的PDF结构)的自动化分析工具的检测。但另外一些分析工具(如“OLEVBA”)仍然可以检测到多语言文件中隐藏的恶意内容。JPCERT指出,多层次的防御和丰富的检测集能够有效对抗这种威胁。

JPCERT提醒道,虽说本文描述的技术无法绕过禁用Word宏自动执行的设置,但由于这些文件被识别为PDF文件,现有的沙箱或杀毒软件可能无法检测到它。所以假如正在使用一些沙箱、工具等进行自动化恶意软件分析,需要特别注意这一点。

</p>

原文出自:https://zhuanlan.kanxue.com/article-24259.htm

发布、转载的文章中所涉及的技术、思路和工具仅供以安全为目的的学习交流使用,任何人不得将其用于非法用途及盈利等目的,否则后果自行承担!如侵权请私聊我们删文